El spoofing es una violación común de la ciberseguridad. A través de este, los estafadores se hacen pasar por otra persona para robar datos, dinero o para difundir malware.

El nivel de complejidad técnica de este crimen cubre varios niveles y se basa en lo que se conoce como ingeniería social, que no es más que la manipulación psicológica de la víctima, aprovechando sentimientos como el miedo, la codicia o el desconocimiento de aspectos técnicos.

No queremos que tengas problemas de ciberseguridad, por lo que hemos escrito este artículo en el que no solo explicaremos el significado de spoofing, sino que también hablaremos sobre los tipos existentes y cómo prevenir un ataque.

¿Qué es el spoofing?

El spoofing es un comportamiento en el que el ciberdelincuente se hace pasar por una entidad, empresa o dispositivo para ganarse la confianza de la víctima y cometer fraude.

Este tipo de ciberdelito puede llevarse a cabo a través de varios canales de comunicación como el correo electrónico, el teléfono, las redes sociales, los formularios de contacto en el sitio web de la persona o empresa que está siendo defraudada, mensajes de texto, identificadores de llamadas o incluso sistemas GPS.

Los estafadores pueden falsificar una dirección de correo electrónico, el nombre del remitente, el número de teléfono o la URL de un sitio web, entre otra información sensible.

Tipos de spoofing

Existen muchos tipos diferentes de spoofing, los más comunes se describen a continuación.

Correo electrónico

El spoofing de correo electrónico consiste en enviar correos electrónicos con una línea “De” falsa.

Suelen ser parte de un ataque de phishing e intentan robar datos, pedir dinero o infectar directamente el dispositivo con malware.

Sitios web y/o URLs

En este tipo de vulnerabilidad en la seguridad informática, el ciberdelincuente crea un dominio y un sitio web falsos que pretenden ser reales e intenta acceder a la información personal de la víctima, como su nombre de usuario y contraseña (spoofing de inicio de sesión) o intenta infectarlos con ransomware.

Identidad de llamada

En el spoofing de ID de llamada, el estafador cambia su número de teléfono y el nombre del identificador de llamadas para evitar revelar su verdadera identidad.

Una práctica bastante común es que los estafadores falsifiquen los primeros dígitos de los números de teléfono con códigos de área cercanos a las víctimas para ganarse su confianza. Esto se conoce como spoofing de vecindario.

Mensaje de texto

El spoofing de mensajes de texto se llama smishing y proviene de la construcción de SMS + phishing.

Es muy similar al spoofing de correo electrónico y ocurre cuando se envía un mensaje de texto que pretende ser de una fuente legítima como una institución financiera, un proveedor de software o un mercado en línea.

Normalmente, el mensaje de texto contiene un enlace malicioso que dirige a una página donde el ciberdelincuente intenta obtener información personal sensible para usar en la estafa.

Sistema de nombres de dominio

El spoofing de DNS implica encontrar y explotar vulnerabilidades en un sistema de nombres de dominio para redirigir el tráfico orgánico del servidor legítimo a un servidor falsificado.

El servidor falsificado puede ser redirigido, afectando a todos sus usuarios.

¡Suscríbete hoy mismo a la newsletter semanal de SMOWL!

Descubre las últimas tendencias en eLearning, tecnología e innovación, junto con expertos en evaluación y gestión del talento. Mantente informado sobre las novedades del sector y obtén la información que necesitas.

Simplemente completa el formulario y mantente al tanto de todo lo relevante en nuestro campo.

Hombre en el medio

El spoofing de man-in-the-middle (MitM) involucra a la víctima, la entidad con la que la víctima quiere contactar y el “intermediario” que intercepta la comunicación entre los dos primeros.

El propósito de la interceptación es espiar lo que la víctima está haciendo o hacerse pasar por una de las partes para capturar información sensible y confidencial.

Con la información interceptada, el ciberdelincuente puede realizar transacciones financieras, robar la identidad de la víctima o venderla a un tercero.

Extensiones

En el spoofing de extensiones, el ciberdelincuente disfraza archivos de malware que pueden ser ejecutados.

Por defecto, las extensiones de archivo están ocultas en Windows, por lo que aparecen a priori de una manera que no despierta sospechas.

Dirección IP

El spoofing de dirección IP es cuando el hacker se hace pasar por otro sistema informático cambiando deliberadamente la dirección IP de origen.

GPS

El spoofing de GPS ocurre cuando el estafador logra engañar a un receptor de GPS para que transmita una señal falsa como si fuera real.

Esto les permite parecer estar en un lugar cuando en realidad están en otro.

Suplantación de identidad física

La suplantación de identidad física utiliza tecnologías como el reconocimiento facial para acceder a dispositivos desde los cuales pueden operar a voluntad.

Para proteger los datos biométricos, se utilizan técnicas como la detección de parpadeo o la detección interactiva, donde el usuario debe hacer un gesto facial específico para validar en tiempo real que es quien dice ser.

¿Cómo prevenir el spoofing?

Aunque los ciberdelincuentes están constantemente actualizando y creando nuevas situaciones para llevar a cabo sus esquemas de fraude, seguir ciertos criterios de seguridad puede ayudarte a estar lo menos expuesto posible al spoofing.

Aquí hay algunos consejos de seguridad para mantenerte a salvo.

- Habilita el filtro de spam de tu correo electrónico. Esto es un buen primer filtro para correos electrónicos no deseados o maliciosos.

- Nunca hagas clic en enlaces de fuentes desconocidas. Pueden contener malware o virus que pueden infectar el dispositivo desde el que abres el enlace.

- No abras archivos adjuntos a menos que sepas que el remitente es de confianza. El riesgo es el mismo que en el punto anterior.

- Configura la autenticación de dos factores para añadir una capa extra de seguridad al acceder a tus dispositivos o cuentas en línea.

- Crea una contraseña segura usando una combinación de letras mayúsculas y minúsculas, números y caracteres especiales. Otra recomendación importante es no usar la misma contraseña para diferentes cuentas, esta es una acción simple que ayudará a tu ciberseguridad.

- Cambia tus contraseñas regularmente. Es una buena idea cambiar las contraseñas que gestionas de vez en cuando para aumentar tu seguridad y dificultar el acceso a los ciberdelincuentes.

- Utiliza herramientas de gestión de contraseñas. Esto te permite generar contraseñas seguras, gestionarlas fácilmente y eliminar la necesidad de recordarlas.

- Revisa la configuración de privacidad en línea de tus cuentas de redes sociales y navegadores. Si algo parece sospechoso, márcalo como spam.

- No compartas información personal en línea a menos que la fuente sea completamente confiable.

- Descarga actualizaciones de software siempre que estén disponibles. Estas actualizaciones incluyen parches de seguridad que bloquean posibles puntos de entrada para que los ciberdelincuentes propaguen su malware o comprometan tu seguridad.

- Desconfía de sitios web, correos electrónicos o mensajes que muestren signos de spoofing, como un logotipo similar pero inexacto, contenido mal escrito o colores que no coinciden con los oficiales.

- Accede solo a sitios web legítimos con un certificado de seguridad. Si al entrar en un sitio recibes un mensaje de que no tiene este certificado, es mejor abandonar el sitio que arriesgar tu seguridad al continuar navegando.

- Recuerda que las empresas, bancos y otras instituciones nunca te pedirán tu número de usuario, y mucho menos tus contraseñas.

- Cuídate invirtiendo en software de ciberseguridad confiable. Esta es una buena forma de detener posibles amenazas antes de que ocurran.

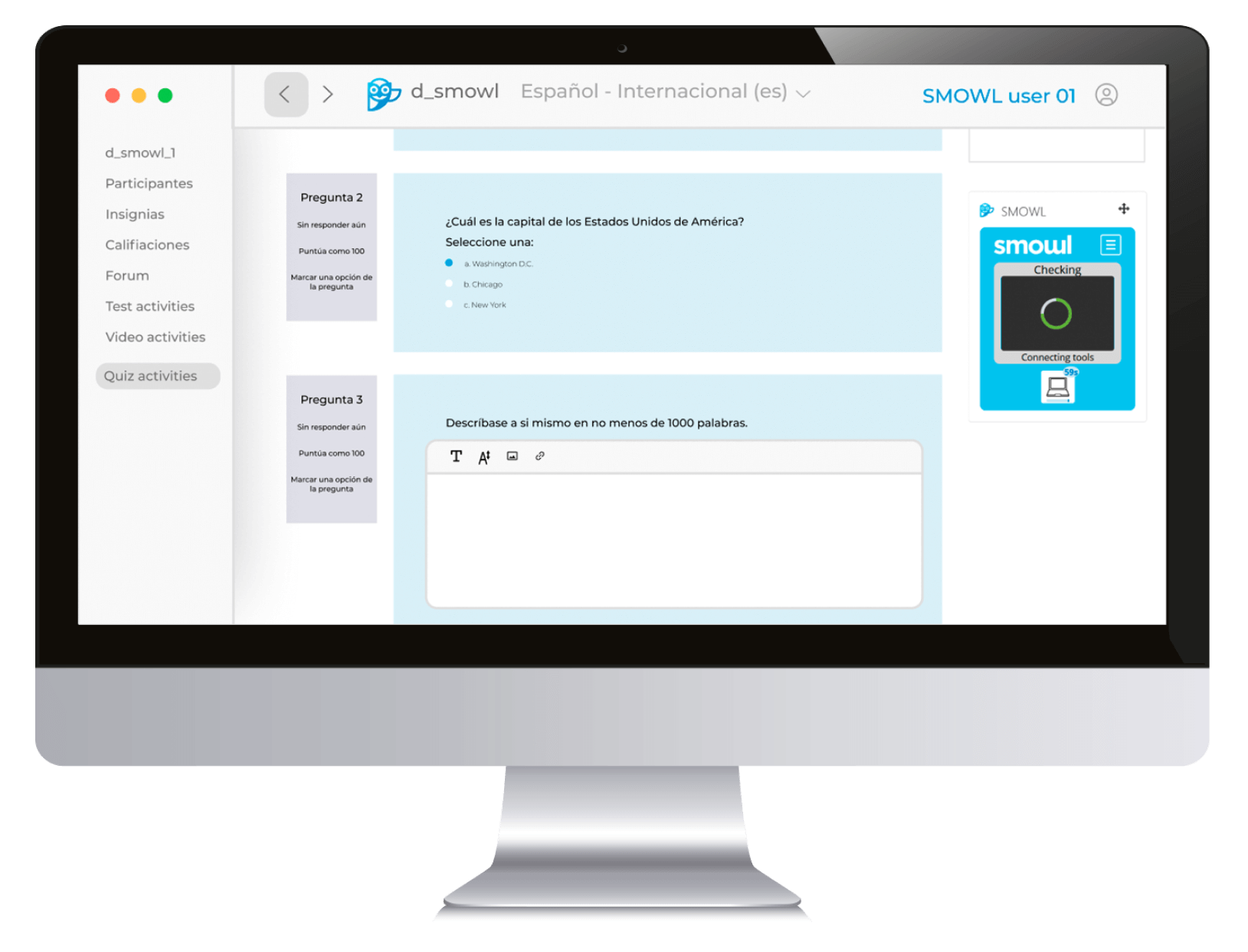

En Smowltech, nos preocupamos por tu seguridad digital y, por ello, hemos diseñado nuestros planes de proctoring para ayudarte a crear un entorno que respete la privacidad de tus usuarios y garantice su identidad.

Solicita una demostración gratuita para ver lo que la supervisión en línea puede hacer por ti y tu proyecto.

Descargar ahora

8 curiosidades

acerca

del proctoring

Descubre en este libro todo lo que necesitas sobre la supervisión en línea para saber cómo elegir el mejor software.

Rellena el formulario y descarga ahora la guía.

Y suscríbete a la newsletter semanal de SMOWL para obtener ofertas y promociones exclusivas.

Descubrirás todas las tendencias en eLearning, tecnología, innovación y proctoring de la mano de los expertos en evaluación y gestión del talento.